Recompensa de $ 5 millones para el presunto jefe del grupo del troyano bancario Evil Corp

Credit to Author: Naked Security| Date: Tue, 10 Dec 2019 20:56:40 +0000

Algunas personas son muy groseras.

Atascan el tráfico mientras sacan rosquillas de sus llamativos Lamborghinis, ofrecen espectáculos láser que pueden provocar epilepsia a los invitados a su boda, roban adorables cachorros de león de sus madres para filmar a los animales en sus alfombras orientales…

… y supuestamente dirigen Evil Corp (también conocido como TA505), el grupo de ciberdelincuentes detrás de los troyanos bancarios ZeuS y Dridex que han robado decenas de millones de bancos y cuentas de clientes bancarios durante casi una década.

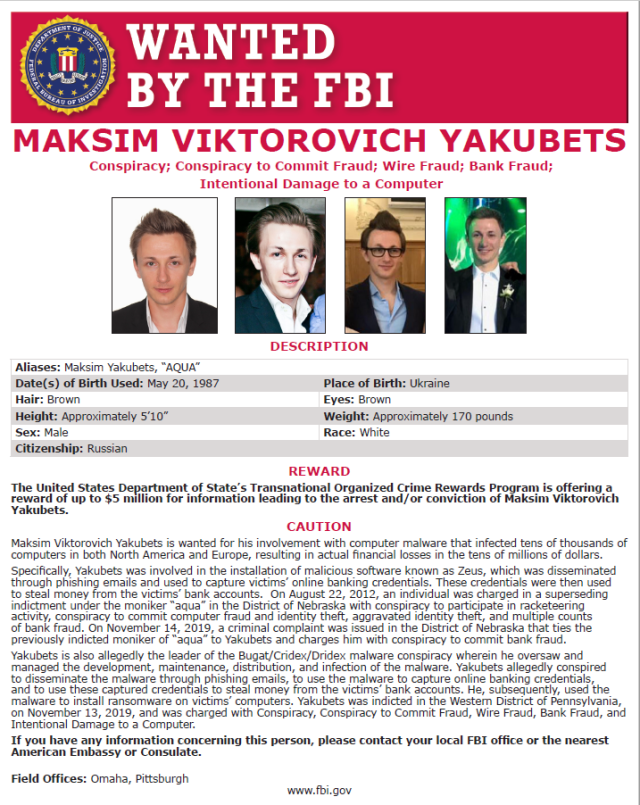

Si puedes sacarlo de sus Lamborghinis, y de Rusia, podrías reclamar una recompensa de $ 5 millones por la cabeza del hombre del que hablamos: Maksim “Aqua” Yakubets. Yakubets, de 32 años y oriundo de Moscú, fue acusado el jueves en Estados Unidos de presuntamente ser el jefe de Evil Corp.

Yakubets es la estrella de muchos videos de fanfarria de Richie Rich-kid como el de más arriba, que muestra cosas como su caída de un hoverboard, su cariño por los Lamborghini y su desprecio por las leyes de tráfico. La Agencia Nacional del Crimen (NCA) del Reino Unido publicó una serie de fotos y montajes de video que muestran el lujoso estilo de vida de Yakubets y sus supuestos compinches, que son bastantes.

Uno de sus supuestos compinches también fue acusado el jueves en Estados Unidos: Igor Turashev, de 38 años, de Yoshkar-Ola, Rusia, por su presunto papel en la conspiración de malware “Bugat”, otro nombre para Dridex, que también se conoce como Cridex.

Por su parte, la NCA ha estado trabajando en las principales cepas de malware del grupo, Dridex, desde 2014. La NCA dice que desentrañar Dridex ha implicado una cooperación “sin precedentes” entre ellos, el FBI y el Centro Nacional de Seguridad Cibernética.

La NCA llama a Evil Corp “el grupo de cibercrimen más dañino del mundo”, responsable de desplegar malware que causa pérdidas financieras por valor de cientos de millones de libras solo en el Reino Unido. El jueves, el Departamento de Estado de EEUU, en asociación con el FBI, anunció una recompensa de hasta $ 5 millones bajo el Programa Transnacional de Recompensas contra el Crimen Organizado por información que conduzca al arresto y / o condena de Yakubets.

Es la mayor recompensa para un ciberdelincuente hasta la fecha, dijo el Departamento de Justicia (DOJ).

La acusación

Un gran jurado federal en Pittsburgh el jueves acusó de 10 cargos a Yakubets y Turashev, entre los que se encontraban conspiración, piratería informática, fraude electrónico y fraude bancario, en relación con la distribución de Bugat / Dridex.

Peter Mackenzie, Gerente de Escalamientos de Malware Global de Sophos, llama a Dridex “el troyano bancario más avanzado del mundo”, uno que le ha costado a las organizaciones e individuos millones de dólares a lo largo de los años. También tiene fuertes vínculos con ataques dirigidos de alto perfil del ransomware BitPaymer y normalmente se implementa a través de Emotet.

Como hemos explicado en el pasado, Emotet es un malware diseñado para evadir la detección, profundizar y multiplicarse.

Es un troyano bancario que inyecta código en la pila de red de ordenadores Windows infectados, se inserta en módulos de software que luego pueden robar datos de la libreta de direcciones y realizar ataques de denegación de servicio (DoS) en otros sistemas, y sirve a una gran cantidad de otros troyanos.

De hecho, como Peter ha señalado antes, cree que la razón de ser de Emotet es agrupar los puntos finales de bombas con la mayor cantidad posible de troyanos. Algunos explotarán de inmediato, la mayoría se pueden eliminar de forma segura, y unos pocos se esconderán durante años en lugares donde la gente se olvida verificar, y luego esperan “a que esa desafortunada víctima los pise”.

La suma de toda esa maldad es una cantidad increíble de tiempo y trabajo duro dedicado a luchar contra Dridex, dice Peter.

Dridex no se ha terminado

Desafortunadamente, las acusaciones judiciales no van a eliminar Dridex en corto plazo. El jueves, el Departamento de Seguridad Nacional de los Estados Unidos (DHS) advirtió que los ataques de malware Dridex dirigidos a empresas financieras del sector privado a través de campañas de phishing siguen siendo habituales.

Según la Agencia de Seguridad de la Ciberseguridad e Infraestructura (CISA), a través del Sistema Nacional de Concienciación Cibernética de EEUU, los correos electrónicos de phishing utilizan una combinación de nombres y dominios comerciales legítimos, terminología profesional y lenguaje urgente que intenta que sus objetivos hagan clic en los archivos adjuntos. Las direcciones de correo electrónico del remitente a veces simulan individuos (nombre@dominio.com), a veces cuentas de administrador (admin@dominio.com, soporte@dominio.com) o direcciones de “no responder” (noreply@dominio.com).

Las líneas de asunto y los nombres de los archivos adjuntos pueden incluir términos típicos como “factura”, “pedido”, “escaneo”, “recibo”, “nota de débito” e “itinerario”, entre otros.

A veces, los cuerpos de los mensajes están vacíos, y a veces están llenos de texto que proporciona contexto para cualquier pretexto que los atacantes hayan adoptado. Algunas veces los mensajes dicen que el contenido ha sido escaneado en busca de virus, y otras veces el texto dirige a las víctimas a un enlace o archivo adjunto.

CISA tiene una larga lista de soluciones que las organizaciones pueden tomar para reducir riesgos, así como consejos sobre cómo los administradores de seguridad pueden configurar las defensas de sus organizaciones para detectar Dridex y evitar posibles ataques. Si su empresa está en el sector minorista o financiero, es de esperar que ya esté en alerta, dado que Evil Corp / TA505 es conocido por centrarse principalmente en esos sectores.

Una última foto de Yakubets

Sabemos que incluso si Yakubets es atrapado, la organización que presuntamente dirige probablemente no se derrumbará: la NCA dice que supuestamente ha empleado a decenas de personas para dirigir la operación de Evil Corp desde los sótanos de los cafés de Moscú.

En cualquier caso, un arresto anterior resultó ser apenas un obstáculo en el camino para estos tipos: en 2015, la NCA y el FBI derribaron la red de bots Dridex y arrestaron a Andrey Ghinkul, un distribuidor de Dridex conocido como “Smilex”.

En pocas semanas, Evil Corp adaptó el malware y la infraestructura para reanudar sus actividades criminales.

Pero esperemos que esta última foto sea la esperanza, al menos en parte, de contrarrestar todos esos Lamborghinis y las imágenes de bodas con láser para conseguir que algún cazarrecompensas lleve al jefe de Evil Corp ante la justicia: