Wenn der SQL-Server versucht, mit Ransomware zu erpressen

Credit to Author: Jörg Schindler| Date: Tue, 28 May 2019 09:43:19 +0000

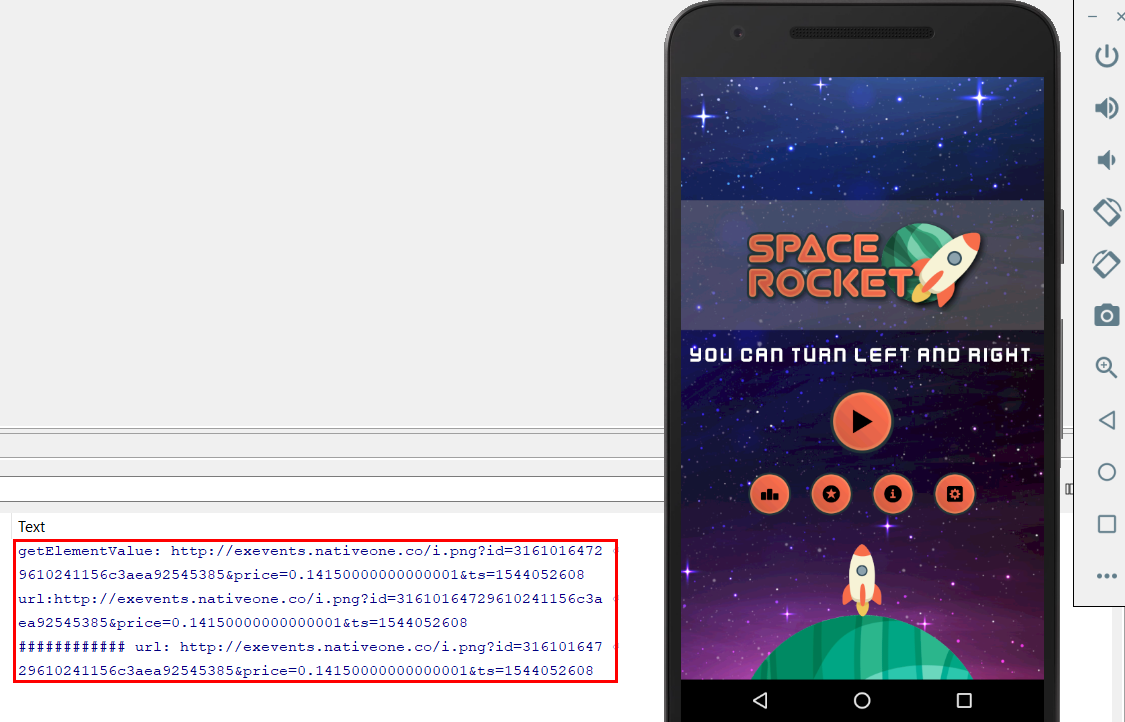

Hacker haben verschiedene Möglichkeiten, in Systeme zu gelangen. Sie können etwa Schwachstellen und Exploits für ausgeklügelte Hackerangriffe verwenden, um vorhandene Sicherheitsüberprüfungen zu umgehen und Server dazu zu bringen, Schadsoftware auszuführen. Sie können aber auch versuchen herauszufinden, wie man ohne viel Aufwand über einen offiziellen Eingang und mit offiziellen Systembefehlen illegal und unbemerkt in fremde Systeme […]<img src=”http://feeds.feedburner.com/~r/sophos/dgdY/~4/E2_gv6Kanqc” height=”1″ width=”1″ alt=””/>

Read more